TLS/암호 알고리즘 쉽게 이해하기(12) - ECDH, ECDSA

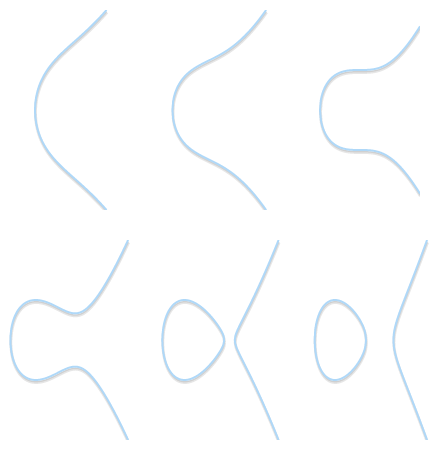

이전 글 Elliptic Curve Cryptography(ECC)에서는 타원곡선 암호의 특징 및 알고리즘을 알아보았다.

이번에는 이를 활용한 암호화 응용과 실제 사용 예를 살펴보기로 한다.

ECC vs. RSA

공개키 암호화 방법으로 RSA와 비교하여 이야기 되나, 실제적으로 ECC는 RSA와 동일한 기능으로 사용하지는 않는다.

정확히는 RSA가 아니라 이산대수 문제를 이용한 DH 나 DSA 용도로 사용한다고 말할 수 있다.

RSA의 경우 아래와 같이 평문 $k$ 를 공개키 $e$로 모듈러 지수 연산을 하는 형식이다.

$$ E = k^e \pmod{n} $$

ECC의 경우 평문이 아닌 순환되는 subgroup 이 좋은 generator $G$를 선정하여 이를 키 $e$ 로 곱하는 것이다. $$ E = eG \pmod{p} $$